某HR业务网站逻辑漏洞挖掘案例以及POC编写思路分享

各位Freebuf的小粉你们好,我们许久不见胜似想念,我看到小粉你们的感觉就是”春风拂过泸沽湖,秋雨浸润九寨沟”。今天鄙人我给大家带来的“干货”是逻辑漏洞挖掘的案例和使用Python3编写漏洞POC。

首先引用我的前辈winway的一句话“记得以前有个老师说过,学到跟赚到的要分享给其他人,这样才能获得更多”,今天鄙人分享一篇关于某HR平台的逻辑漏洞挖掘案例的文章。以及使用Python3编写漏洞POC的思维(思想)的分享,希望各位Freebuf小粉喜欢。

(2)在注册人手机输入框中随便任意输入一个11位的手机号码,然后在浏览器中按F12调试出浏览器的开发者工具点击”Network”。然后点击“获取验证码”的按钮。然后我们可以清楚看到Response成功显示了6位验证码。

可以看到每次的响应包中的6位验证码都不一样,疑似存在短信验证码轰炸漏洞,这时候我们要祭出我们的Python来编写”验证码轰炸的POC”。

POC编写核心思路:通过Requests模块批量模拟浏览器客户端请求获取注册验证码的数据包发送。

POC运行后会让你输入接受的手机号码和攻击测试的次数来验证短信验证码轰炸漏洞,然后回车POC就会自动运行了。

然后你懂了吧,又存在重置密码邮件轰炸,我们打开PyCharm,开始编写重置密码邮件轰炸的自动化利用POC:

(1)打开另一个注册界面/reg/reg界面如下,有个上传位置的地方,我们随便上传一张图片文件:

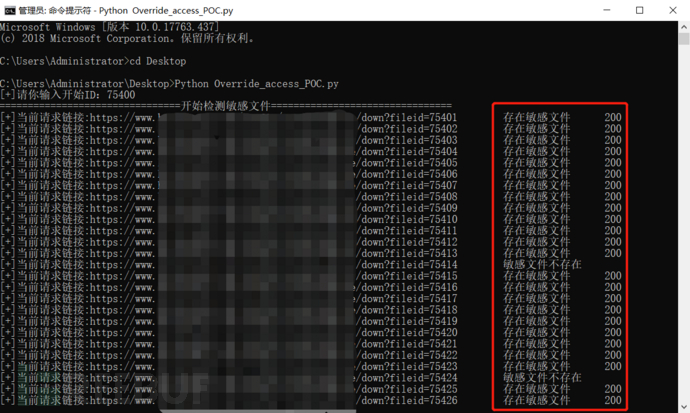

(4)可以看到Windows.png的下载地址,我看到后面的“down?fileid=76595”,我就想尝试修改后面的fileid的值能不能下载其他用户上传的文件。

(6)可以看到是可以直接下载相关的文件的,当访问一些没有对应文件的ID的时候就会提示“文件不存在”。

POC编写核心思路:在while循环中让某变量x+=1,然后把这个赋值给down?fileid=****,再使用Python的requests库的Get请求方式进行批量请求,对请求的响应包进行判断是否等于“文件不存在!”等于直接pass,不等于则把当前存在文件的链接写出到根目录下的txt文档。然后再通过IDM下载工具进行批量下载文件。骚!!!!

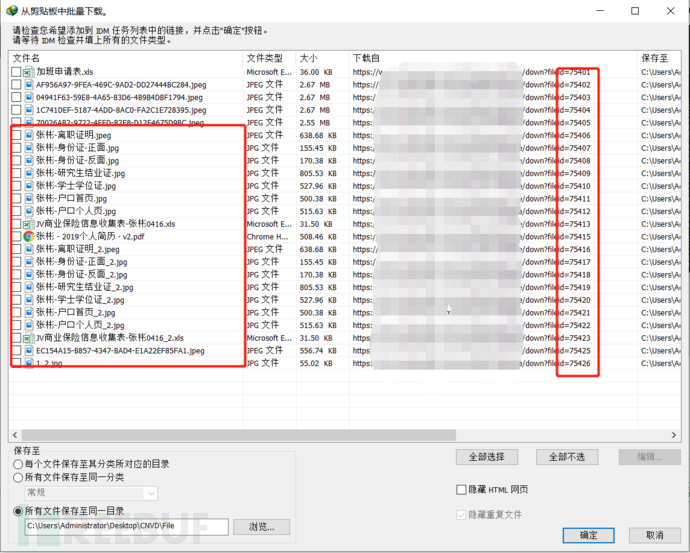

③Ctrl+A复制全部链接,然后打开IDM,选择从剪切板批量导入下载链接,可以从文件名判断出这些都是敏感文件,这里鄙人就不做越界下载这些的动作了。

IDM下载预览显示了文件名可以断定为企业员工的个人隐私信息,若涉事厂商不及时修复漏洞可能会造成大量公民的个人隐私信息遭到泄露,给其他衍生的网络攻击分子提供可乘之机。

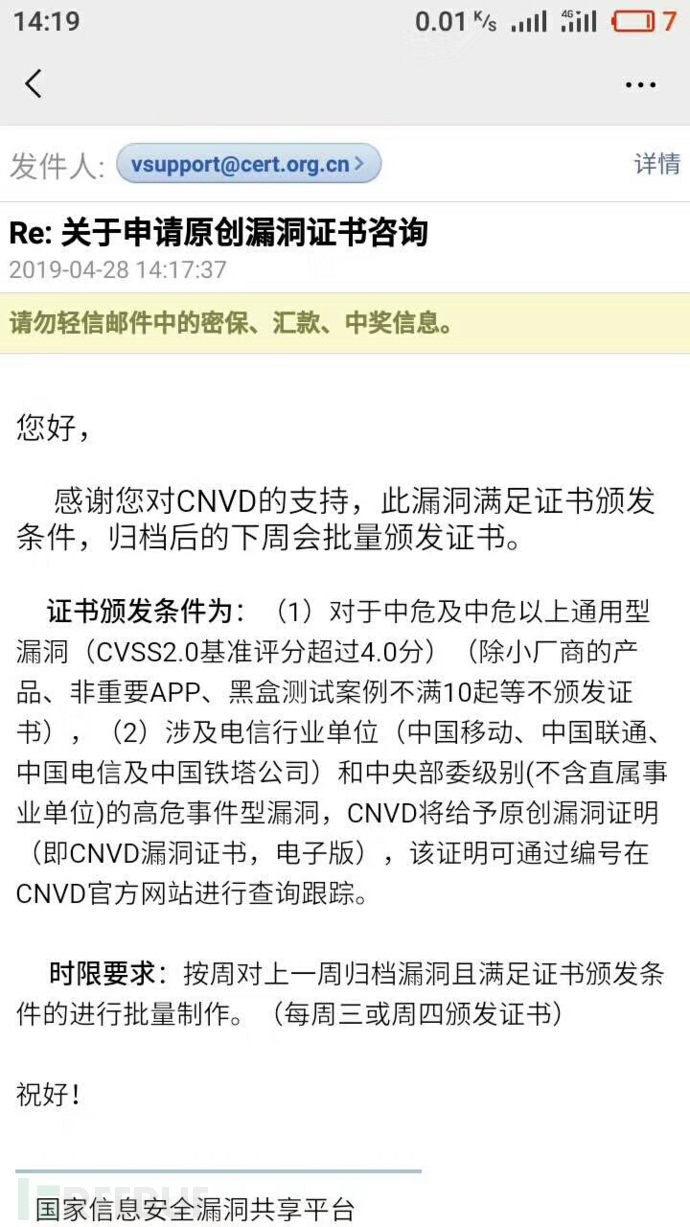

于是乎我立刻把该漏洞提交到了CNVD国家信息安全漏洞共享平台,然后得到的反馈是如下图(菜鸡的我成功捡到一个CNVD原创漏洞证书):

忠告:我们在挖掘漏洞的时候切莫一昧沉迷于各种扫描器,因为很多漏洞你使用漏洞扫描器无法发现的,反而会影响测试网站业务的正常运行,所以我们应该多通过Burp抓包工具对数据包进行分析,查看网站源代码等其他方式进行测试。其次各位白帽子同学切莫被网络黑产高额的金钱利益蒙蔽了自己的双眼,编写提交漏洞报告书到有关平台协助涉事厂商修复领取原创漏洞证书才是正道。希望对各位正在挖掘漏洞的你们能有启蒙作用。